假Office真勒索,360率先破解Montelli

情況概述

近期360安全智腦監(jiān)測到一款新的勒索軟件。該軟件背后的組織精心構(gòu)造了一個偽裝成Microsoft 365(Office)下載頁面的釣魚頁面來投遞勒索軟件,用戶一旦不慎下載并執(zhí)行該頁面所提供的程序,電腦中幾乎所有的數(shù)據(jù)文檔都會被加密。被該勒索軟件加密后的文件會被添加“.Montelli”后綴,而文件內(nèi)容則被勒索軟件使用RC4算法進行加密,該算法也因其頗高的性能來保障整個設(shè)備中的文件會以很快的速度被全部加密。

經(jīng)過360安全智腦的技術(shù)分析后,該勒索軟件的當(dāng)前版本已被360反勒索服務(wù)完成破解。如有不慎中招的用戶,可聯(lián)系360反勒索服務(wù)嘗試進行免費解密。

勒索軟件樣本說明

樣本總述

如概述中所說,該勒索軟件是通過釣魚頁面進行傳播的。被該組織用來構(gòu)建釣魚頁面的是GitHub服務(wù),由于GitHub本身屬于訪問量極高的正規(guī)站點,這也導(dǎo)致了很多具有基礎(chǔ)安全功能的瀏覽器會直接將站點識別為安全。

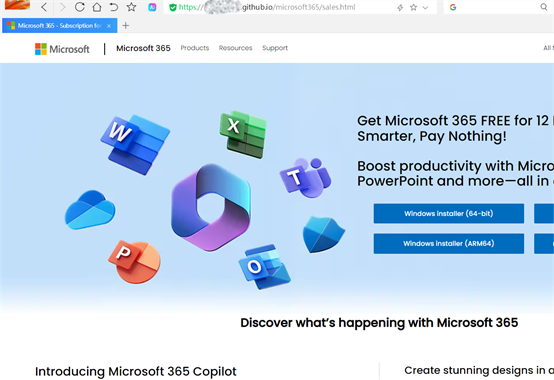

基于GitHub服務(wù)所構(gòu)造的頁面內(nèi)容則是偽裝成了微軟的Microsoft 365,也就是此前為大眾所熟悉的知名辦公軟件——Office的下載頁面。

圖1. 偽裝為Microsoft 365下載頁面的勒索軟件釣魚站點?

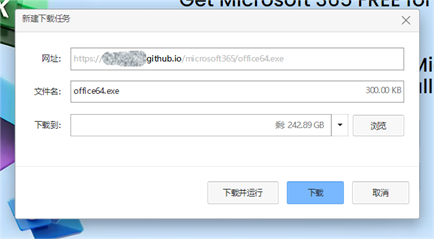

與下載頁面相同,勒索軟件主體程序的下載鏈接同樣是使用了GitHub服務(wù)。

圖2. 勒索軟件下載鏈接

而該程序落地后,其程序圖標(biāo)也偽裝成了Microsoft 365的官方圖標(biāo)。這也算是“穩(wěn)扎穩(wěn)打,步步為營”了。

圖3. 勒索軟件將圖標(biāo)也偽裝成Office?

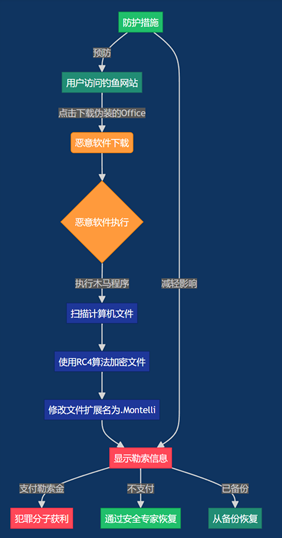

而經(jīng)過分析人員的分析,該勒索軟件簡要的攻擊流程簡圖如下:

圖4. 勒索軟件攻擊流程簡圖

樣本分析

經(jīng)分析發(fā)現(xiàn),在用戶被誘導(dǎo)下載并執(zhí)行了該勒索軟件樣本后,其會通過參數(shù)通知系統(tǒng)以隱藏控制臺的模式在后臺悄悄運行該勒索軟件。

圖5. 勒索軟件以隱藏控制臺模式在后臺運行?

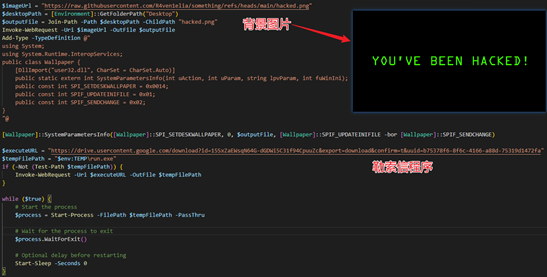

運行后,軟件首先會從遠程服務(wù)端下載其定制桌面壁紙圖片到本地。此后,再從代碼中內(nèi)置的一段數(shù)據(jù)解碼出一段PowerShell命令代碼,執(zhí)行后會將剛剛下載到的圖片設(shè)置為系統(tǒng)當(dāng)前壁紙。之后,還會下載用于勒索受害用戶的“勒索信程序”。

圖6. 勒索軟件下載定制的桌面壁紙及勒索信程序?

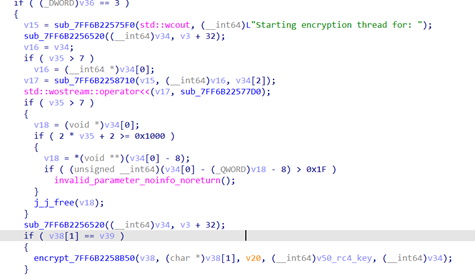

完成上述下載操作后,程序會啟動單獨線程執(zhí)行核心的加密功能。

圖7. 勒索軟件啟動獨立現(xiàn)成執(zhí)行核心加密功能

圖8. 執(zhí)行中的加密代碼?

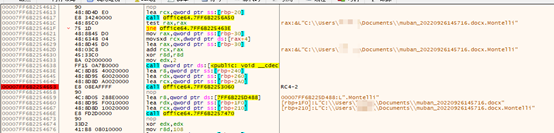

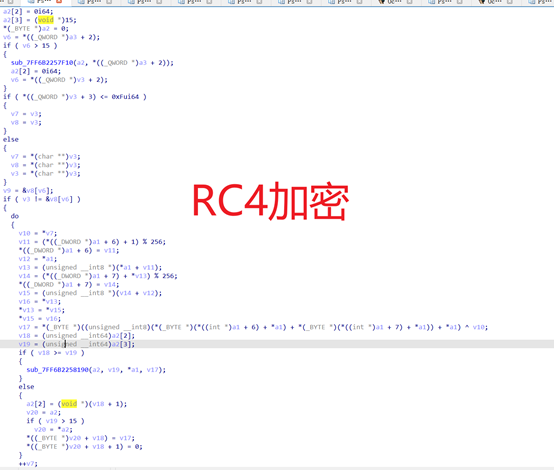

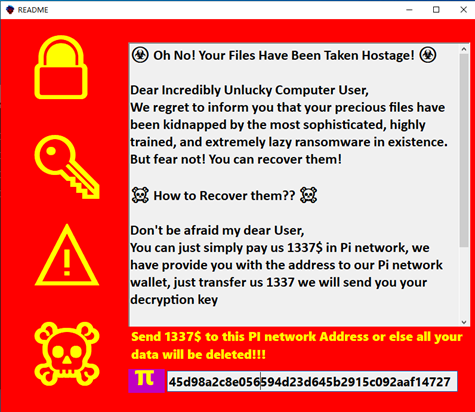

根據(jù)分析人員分析發(fā)現(xiàn),該勒索軟件在加密具體文件的過程中采用了RC4對稱算法。RC4算法是Ron Rivest為RSA公司設(shè)計的一種流加密算法,該算法以隨機置換作為基礎(chǔ),其密碼周期很可能大于10100,并且該算法的運行速度很快。

在我們分析的樣本中,調(diào)用RC4算法進行加密的相關(guān)代碼如下。

圖9. 用于加密文件的RC4加密算法代碼

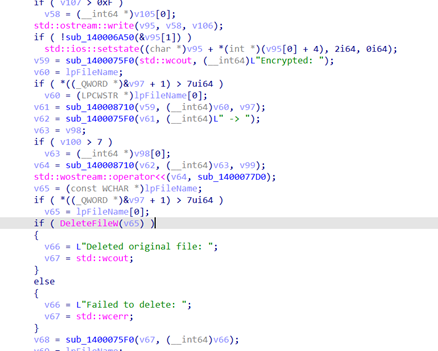

加密完成后,勒索軟件會向內(nèi)容被加密后的新文件后添加“.Montelli”擴展名,同時刪除違背加密的原始文件。

圖10. 勒索軟件添加擴展名及刪除原始文件代碼?

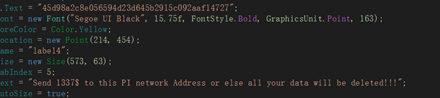

遍歷所有文件并完成全部加密操作后,勒索軟件會彈出勒索提示信息,要求受害用戶支付約合1337美元的Pi幣 (基于本文撰寫時匯率:1 Pi = $2.12141 USD)

圖11. 勒索提示信息代碼

程序所彈出的勒索提示信息窗口如下,在窗口中也會明確的告知受害用戶所需支付的勒索金額和攻擊者自身的Pi幣錢包地址:

45d98a2c8e056594d23d645b2915c092aaf14727

圖12. 勒索提示信息窗口?

技術(shù)破解

由于該勒索軟件采用了RC4對稱加密算法且密鑰內(nèi)置,所以對于被該勒索軟件加密的文件是可以通過內(nèi)置的密鑰進行反向操作來實現(xiàn)解密的。

我們的技術(shù)人員編寫的用于驗證的Python解密代碼如下

圖13. 解密驗證代碼

不過,由于軟件作者在實現(xiàn)RC4加密算法的過程中存在一些代碼層面的bug,導(dǎo)致了部分情況下加密密鑰會變?yōu)榧冸S機數(shù)值,這帶來的最終結(jié)果便是這類被加密的數(shù)據(jù)根本無法解密。

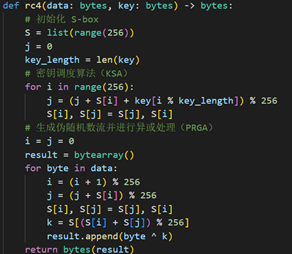

作者溯源

關(guān)于該勒索軟件的作者,我們找到了其放置釣魚頁面的GitHub相關(guān)賬戶信息。該作者似乎是一名經(jīng)常參加各種CTF比賽的參賽人員,還會時常發(fā)布一些參賽筆記——這一點從RC4加密所用的密鑰形式也能得到一定程度的側(cè)面印證。

圖14. 疑似勒索軟件作者的公開筆記?

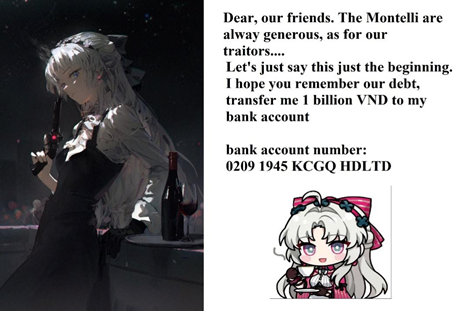

此外,我們還發(fā)現(xiàn)了該作者關(guān)于Montelli勒索軟件的一份相關(guān)聲明。

聲明內(nèi)容大意翻譯如下:

我們親愛的朋友們。Montelli總是仁慈的,即便對于叛徒也是如此……

這么說吧,這只是個開始。我希望你們記得我們的恩情,并向我的銀行賬戶中轉(zhuǎn)10億越南盾。

銀行賬戶號碼:

0209 1945 KCGO HDLTD

圖15. 疑似勒索軟件作者關(guān)于Montelli的聲明?

安全防護與建議

360安全終端產(chǎn)品,無需升級,可直接攔截此類勒索軟件:

圖16. 360安全終端產(chǎn)品攔截該勒索軟件?

360安全中心建議:

1.??? 僅從官方渠道下載軟件,訪問微軟官網(wǎng)時核實網(wǎng)址真實性(microsoft.com),警惕類似但不完全相同的域名。

2.??? 定期備份重要文件至離線存儲設(shè)備或可信云服務(wù)。

3.??? 保持操作系統(tǒng)和安全軟件最新,確保及時安裝所有安全補丁。

4.??? 提高警惕性,不點擊可疑郵件附件或鏈接。

5.??? 使用靠譜終端安全解決方案,具備行為分析和勒索軟件防護功能等。

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360安全云盤

360安全云盤 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 勒索病毒救助

勒索病毒救助 急救盤

急救盤 高危漏洞免疫

高危漏洞免疫 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360換機助手

360換機助手 360清理大師Win10

360清理大師Win10 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機衛(wèi)士

360手機衛(wèi)士 360防騷擾大師

360防騷擾大師 360加固保

360加固保 360貸款神器

360貸款神器 360手機瀏覽器

360手機瀏覽器 360安全云盤

360安全云盤 360免費WiFi

360免費WiFi 安全客

安全客 手機助手

手機助手 安全換機

安全換機 360幫幫

360幫幫 清理大師

清理大師 省電王

省電王 360商城

360商城 360天氣

360天氣 360鎖屏

360鎖屏 手機專家

手機專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360互助

360互助 信貸管家

信貸管家 360攝像機云臺AI版

360攝像機云臺AI版 360攝像機小水滴AI版

360攝像機小水滴AI版 360攝像機云臺變焦版

360攝像機云臺變焦版 360可視門鈴

360可視門鈴 360攝像機云臺1080p

360攝像機云臺1080p 家庭防火墻V5S增強版

家庭防火墻V5S增強版 家庭防火墻5Pro

家庭防火墻5Pro 家庭防火墻5SV2

家庭防火墻5SV2 家庭防火墻路由器5C

家庭防火墻路由器5C 360兒童手表S1

360兒童手表S1 360兒童手表8X

360兒童手表8X 360兒童手表P1

360兒童手表P1 360兒童手表SE5

360兒童手表SE5 360智能健康手表

360智能健康手表 行車記錄儀M310

行車記錄儀M310 行車記錄儀K600

行車記錄儀K600 行車記錄儀G380

行車記錄儀G380 360行車記錄儀G600

360行車記錄儀G600 兒童安全座椅

兒童安全座椅 360掃地機器人X90

360掃地機器人X90 360掃地機器人T90

360掃地機器人T90 360掃地機器人S7

360掃地機器人S7 360掃地機器人S6

360掃地機器人S6 360掃地機器人S5

360掃地機器人S5

360安全衛(wèi)士

360安全衛(wèi)士 360殺毒

360殺毒 360文檔衛(wèi)士

360文檔衛(wèi)士 360安全瀏覽器

360安全瀏覽器 360極速瀏覽器

360極速瀏覽器 360隨身WiFi

360隨身WiFi 360搜索

360搜索 系統(tǒng)急救箱

系統(tǒng)急救箱 重裝大師

重裝大師 急救盤

急救盤 勒索病毒救助

勒索病毒救助 360壓縮

360壓縮 驅(qū)動大師

驅(qū)動大師 魯大師

魯大師 360游戲大廳

360游戲大廳 360軟件管家

360軟件管家 360手機衛(wèi)士

360手機衛(wèi)士 360防騷擾大師

360防騷擾大師 手機急救箱

手機急救箱 360加固保

360加固保 360貸款神器

360貸款神器 360免費WiFi

360免費WiFi 安全客

安全客 手機助手

手機助手 一鍵root

一鍵root 安全換機

安全換機 360幫幫

360幫幫 信用衛(wèi)士

信用衛(wèi)士 清理大師

清理大師 省電王

省電王 360商城

360商城 流量衛(wèi)士

流量衛(wèi)士 360天氣

360天氣 360鎖屏

360鎖屏 手機專家

手機專家 快剪輯

快剪輯 360影視

360影視 360娛樂

360娛樂 快資訊

快資訊 你財富

你財富 360借條

360借條 360手機N7

360手機N7 360手機N6

Pro

360手機N6

Pro 360手機vizza

360手機vizza 360手機N5S

360手機N5S 360兒童手表6C

360兒童手表6C 360兒童手表6W

360兒童手表6W 360兒童手表SE2代

360兒童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360攝像機大眾版

360攝像機大眾版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360兒童機器人

360兒童機器人 外設(shè)產(chǎn)品

外設(shè)產(chǎn)品 影音娛樂

影音娛樂 平板電腦

平板電腦 二手手機

二手手機 二代 美猴王版

二代 美猴王版 二代

美猴王領(lǐng)航版

二代

美猴王領(lǐng)航版 標(biāo)準(zhǔn)升級版

標(biāo)準(zhǔn)升級版 后視鏡版

后視鏡版 車載電器

車載電器

京公網(wǎng)安備 11000002000006號

京公網(wǎng)安備 11000002000006號